私物端末の業務利用におけるセキュリティ要件の考え方

https://www.kantei.go.jp/jp/singi/it2/cio/hosakan/wg_report/byod.pdf

概要

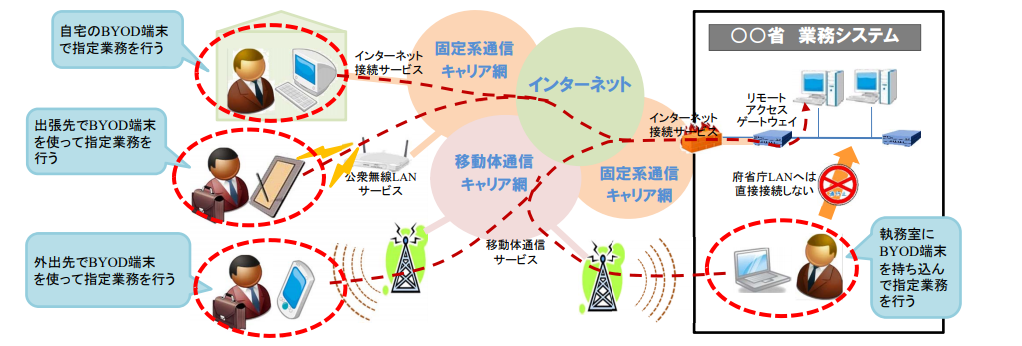

この資料では、BYOD(Bring Your Own Device=私物端末を業務に利用すること)におけるセキュリティの考え方を解説しています。この資料におけるBYODでは、端末にはスマートフォンやタブレットに加えてデスクトップPCも含んでおり、また、業務システムへのアクセス経路は特定していません。

BYODの検討にあたって

この資料では、BYODの検討にあたって、以下のポイントを解説しています。

- BYODが本当に必要か? (何のためにBYODを認めるのか)

• 目的を明確に。ニーズがあるのなら「どこまでやるか」を考えてみる。「隙間時間の有効活用」 「コスト削減」 「ワークライフスタイル対応」 「災害時への備え」

実際に、BYODにするよりも、実施したい内容によっては会社支給の端末のほうが管理が容易になる場合もあります。想定しているBYODのメリットは、目的を明確にしていくことで、そこまで大きくないと判明する場合もあります。 - BYOD端末の機能や指定業務はできるだけ絞り込む (必要の無いことはやらない)

- BYODの管理ルールはシンプルに (現実的に運用できる内容とすること)

BYODの脅威と対策

| 脅威/リスク | 対策一覧 |

| ①不正プログラム感染 - ソフトウェアの脆弱性 - OSの改造 |

【運】 利用者による不正プログラム感染防止対策の徹底 ・ソフトウェアのバージョンを最新に保つ ・ウイルス対策ツールを使用しパタンファイルを最新に保つ ・OSの改造(Jailbreakやroot化)を禁止 【技】 端末接続時の認証やセキュリティ設定の確認機能を導入 ・端末ソフトウェアのバージョンをチェック ・ウイルス対策ツールの導入有無と利用状況をチェック ・改造された端末を検知 |

| ②不正アプリ、有害サイト |

【運】 利用者による不正アプリや有害サイトに対する対策の徹底 ・信頼できないマーケットからのアプリ入手禁止 ・アプリインストール時に不用意なデータやデバイスへのアクセス許可を禁止 ・webアクセスフィルタの利用推奨 【技】 業務利用時のwebアクセスを業務システムのプロキシ経由とする |

| ③端末の紛失・盗難 |

【運】 端末内の業務データを都度削除し、端末内に残さない 【運】 ID/パスワード等のログイン認証情報を端末に残さない 【運】 リモートロック/ワイプ等のセキュリティアプリ利用 【運】 タッチパネルの入力値推測等パスワード搾取行為への注意徹底 【運】 ストラップ等により端末を身体に固定する 【技】 セキュアブラウザや仮想デスクトップ等のツールを使用する 【技】 端末内のデータ暗号化やリモートロック/ワイプ機能を持つツールの利用 【技】 端末認証とユーザ認証を併用する 【技】 リモートアクセスゲートウェイのログ解析により不正アクセスを検知 |

| ④業務外アプリの利用 - データ同期アプリ 等 |

【運】 データ同期アプリ等特定アプリを利用しない 【技】 データ同期アプリ等特定アプリの利用を制限 |

| ⑤外部への情報出力 - メモリカードや他PC - 紙媒体 - スクリーンショット |

【運】 外部出力の禁止を徹底 【技】 業務利用時の外部出力機能やスクリーンショットを管理ツールで禁止 |

| ⑥ショルダーハッキング |

【運】 覗き見防止機能やフィルタの着用の推奨 【運】 端末やサーバのログインパスワードの管理ルール徹底 |

| ⑦誤操作・知識不足 |

【運】 職員への教育研修 【運】 利用マニュアルの整備 |

| ⑧信頼性の低い通信サービス - 通信区間の盗聴 - 無線LAN不正AP |

【運】 信頼性の低い通信サービスの利用禁止 【技】 SSL・VPN等で通信内容を暗号化する 【技】 公衆無線LANの利用制限(信頼できる回線のみ利用) |

| ⑨家族や知人の端末利用 - セキュリティ設定の変更 - ファイル共有サイト接続 - 業務情報や業務システムへの不正アクセス |

【運】 組織が認めた利用者以外への貸与禁止 【運】 家族への注意喚起 |