1.目的

今回の目的はWindowsのログオン認証をハッキングします。

自分のWindowsPCのログオンパスワードがわからなくなったときに利用できます。

※注意事項※

このブログの記事はセキュリティ向上を目的として、自分の所有する機器に実験を行います。

他者の機器やネットワークで試すことは絶対にしないでください。詳しくはこちら

2.Sticky Keys機能を利用したログオン画面の突破

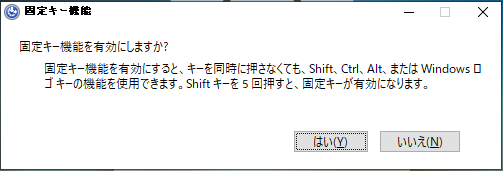

Windows端末で[Shift]キーを5回押すと、Sticky Keys機能の確認ダイアログが表示されます。

これは[Windows\System32\sethc.exe]というプロセスが起動されており、

ログオン画面でも適用されます。

このプロセスを[cmd.exe]に置き換えて、ローカルアカウントのパスワードをリセットしたり、

新しい管理者ユーザを作ることでログオン認証を突破します。

※Sticky Keys機能とは、補助キー([Shift]キー、[Ctrl]キー、[Alt]キー、[Win]キー)と他のキーの同時入力が難しいという、身体的ハンディキャップのある人向けのユーザ補助機能です。

3.実験

[sethc.exe]というプロセスを[cmd.exe]に置き換える作業を

コンピュータ修復用のプログラムを利用し実施します。

今回は実験用のWindowsマシンにisoファイルをマウントし、コンピュータ修復を起動します。

3-1.実験環境

この実験における環境は、次の通りです。

- Windows10 仮想マシン

- Windows10 isoファイル

実験用マシン、ファイルの準備方法は以下の記事で紹介しています。

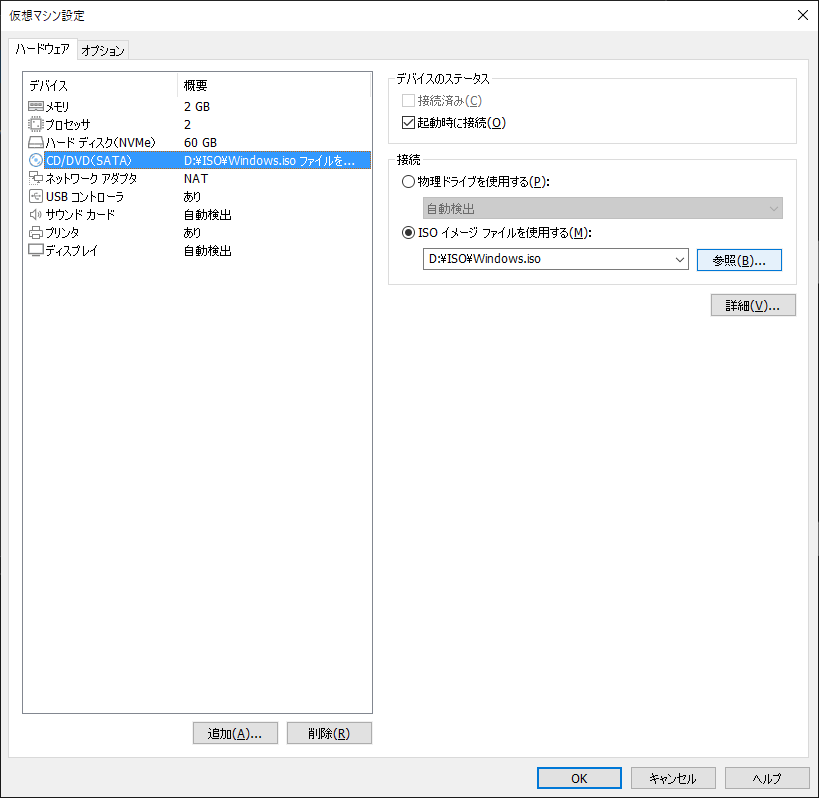

3-2.isoファイルを仮想マシンにマウント

用意したisoファイルを仮想マシンにマウントします。

[仮想マシン設定] > [CD/DVD(SATA)] からisoファイルを指定し、[OK]をクリックします。

3-3.isoファイルからブート

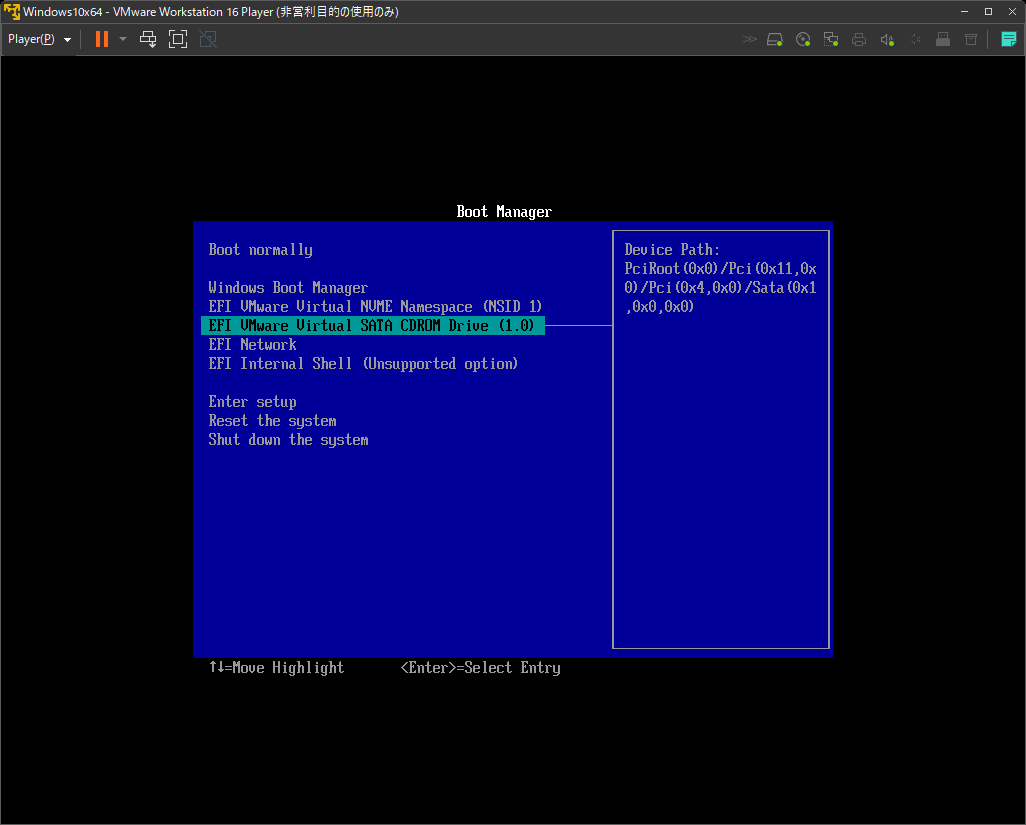

仮想マシンを起動すると、VMwareの起動画面が表示されるので[Esc]キーを押下します。

Boot Managerが表示されるので、CDROM Driveから起動します。

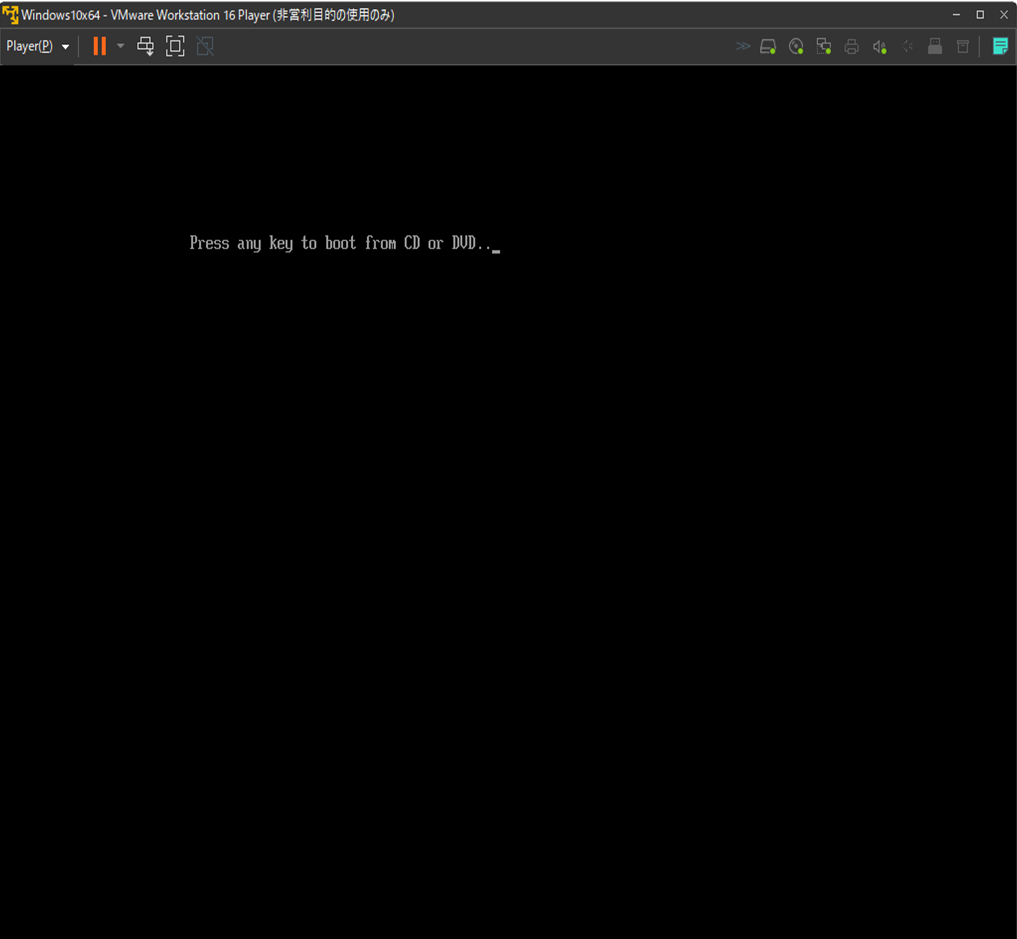

「Press any key to boot from CD or DVD..」という画面が少しの間でるので、

この画面の間に適当なキーを押下します。

3-4.プロセスの置き換え

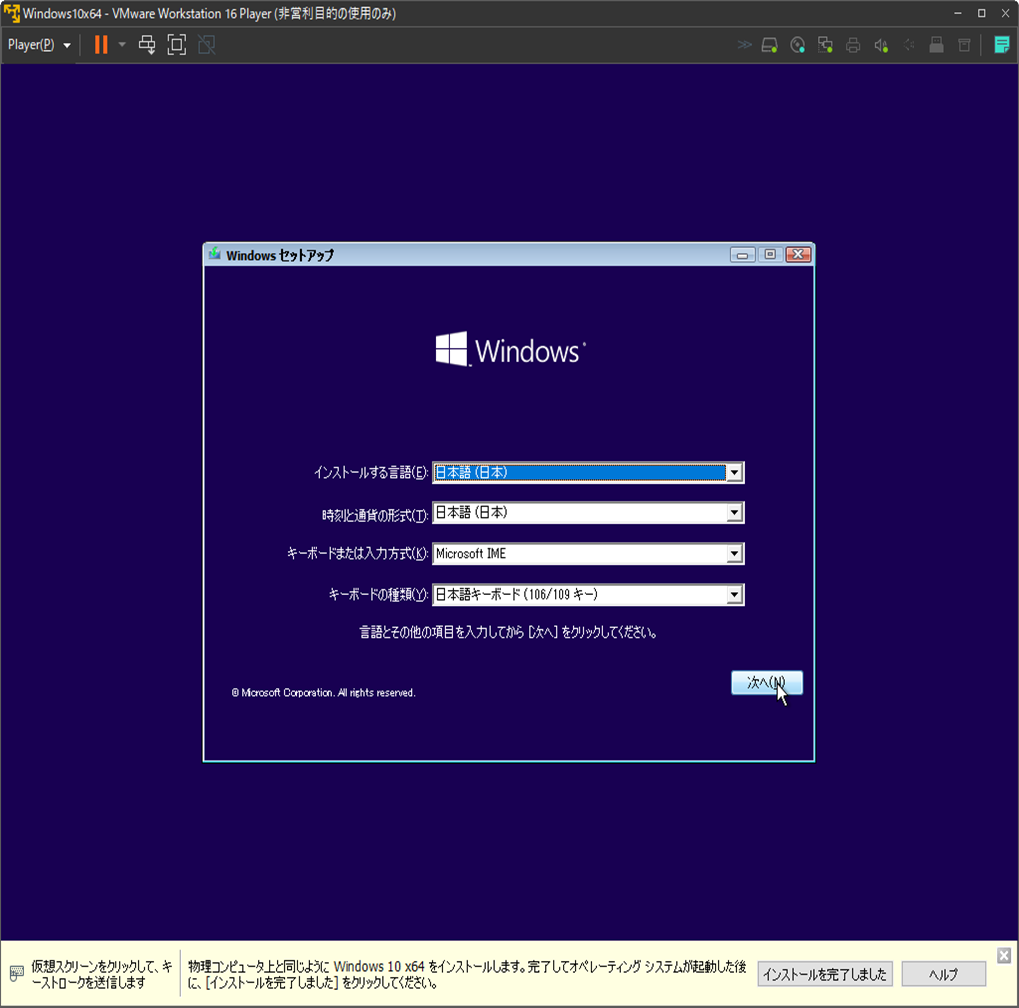

言語の設定などはデフォルトのまま[次へ]をクリックします。

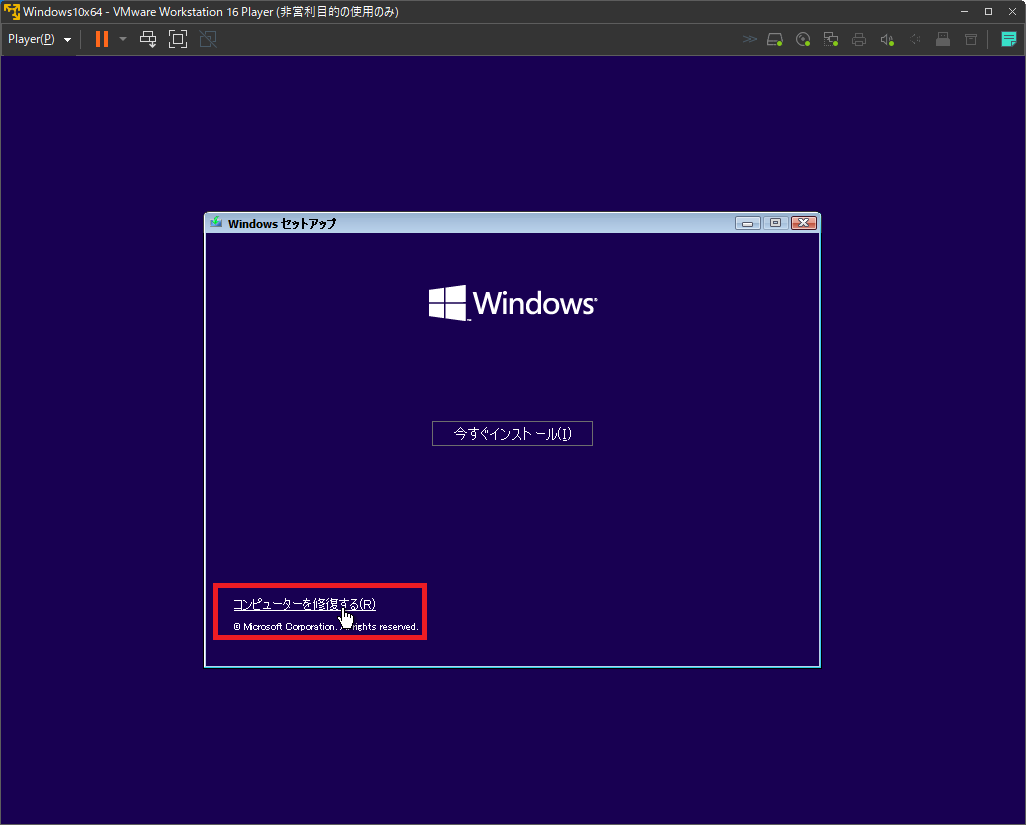

「今すぐインストール」という画面がでたら、下の「コンピュータを修復」をクリックします。

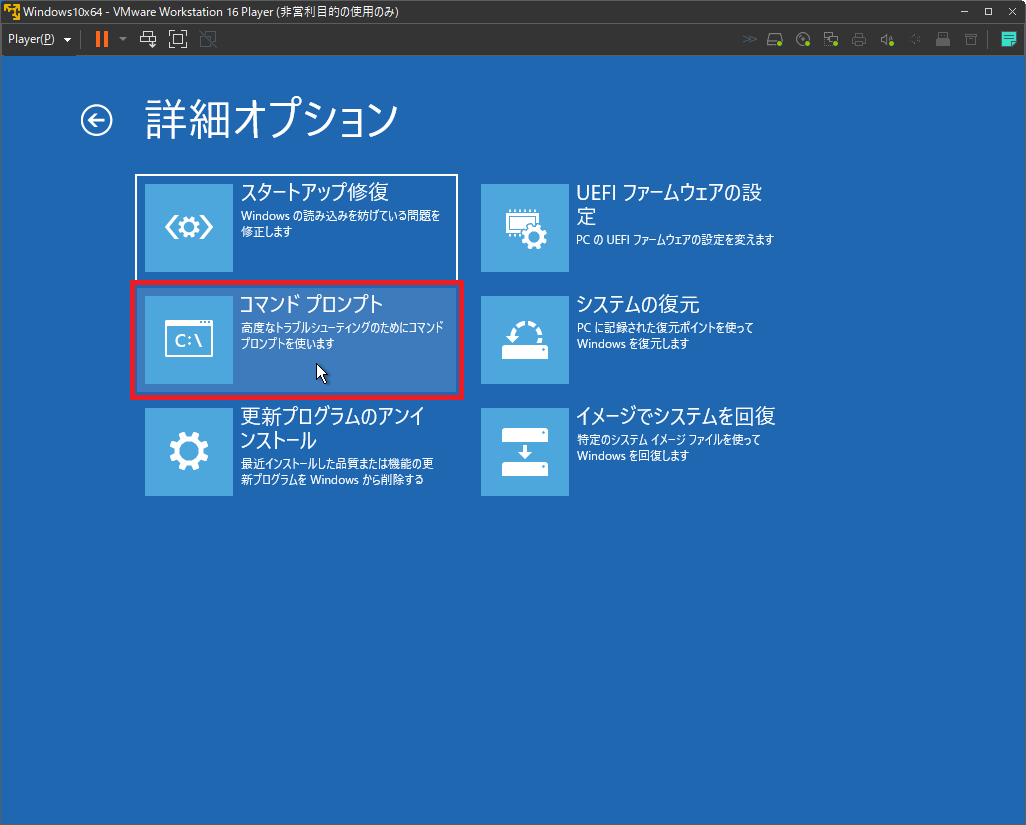

[トラブルシューティング] > [コマンドプロンプト]の順にクリックします。

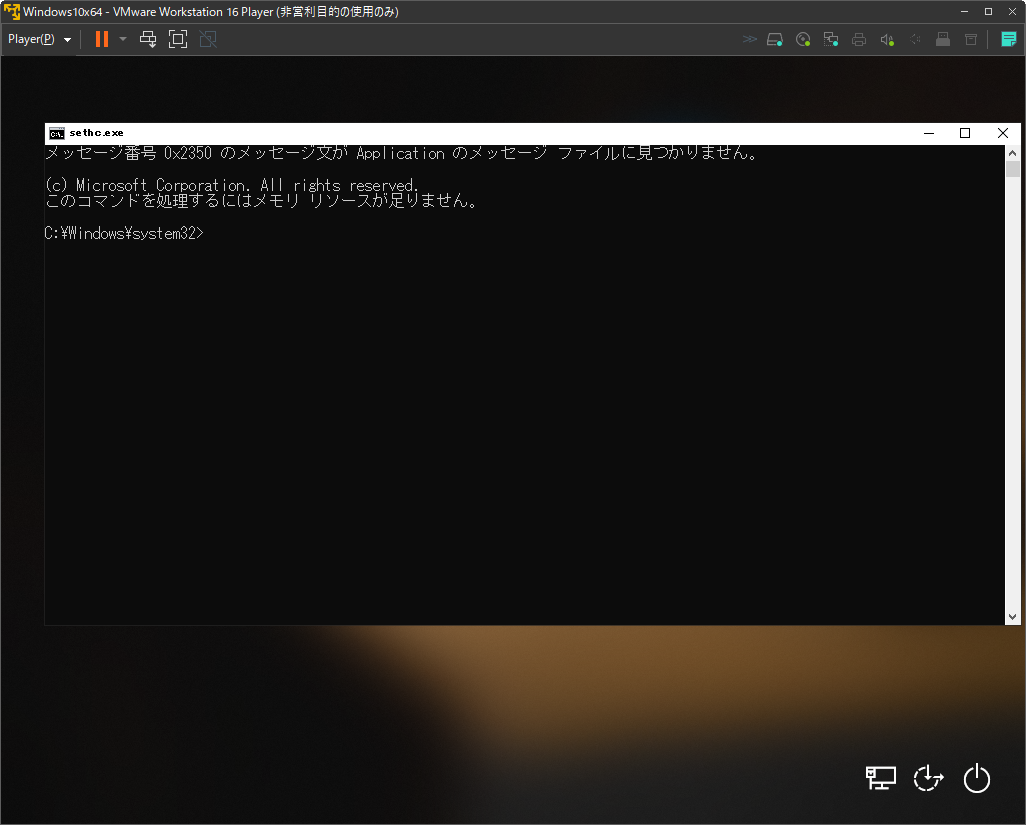

コマンドプロンプトが表示されるので、次のように入力します。

ただし、ドライブが見かけ上変わっていることがあるので注意してください。

X:\Sources>c: ←カレントディレクトリを移動 C:\>cd c:\windows\system32 ←通常はCドライブ c:\Windows\System32>copy sethc.exe sethc_old.exe ←プロセスのバックアップを作成 1個のファイルをコピーしました。 c:\Windows\System32>copy cmd.exe sethc.exe ←cmd.exeで置き換える(上書きコピー) sethc.exe を上書きしますか?(Yes/No/All):y ←yを入力 1個のファイルをコピーしました。 c:\Windows\System32>

以下コマンドを入力し、PCを再起動します。

>shutdown /r /t 03-5.ログオン認証画面でコマンドプロンプト起動

再起動後、ログオン認証画面が表示されたら、[Shift]キーを5回押します。

するとコマンドプロンプトが立ち上がります。(System権限)

3-6.パスワード変更、ユーザ作成

・パスワード変更

ユーザ名がわかっている場合は、パスワードを変更してログオンすることが可能です。

C:\Windows\System32>net user admin password ←adminユーザのパスワードをpasswordに上書き コマンドは正常に終了しました。

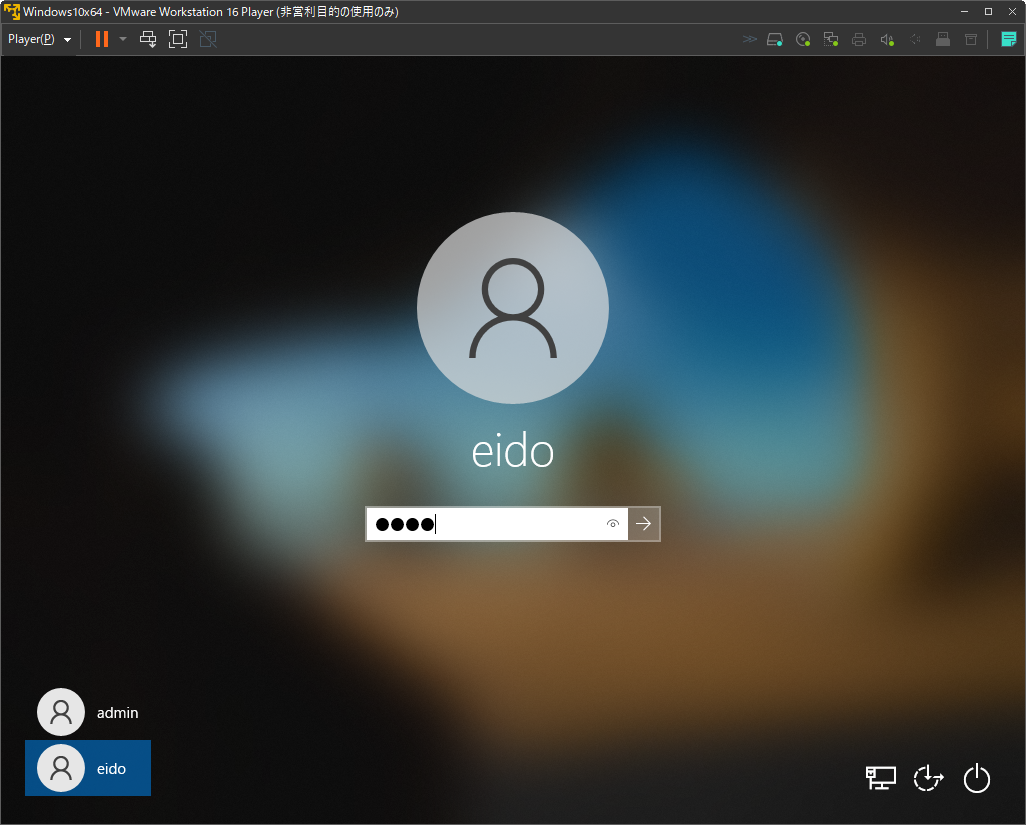

・ユーザ作成

新しく管理者権限のユーザを作成し、そのユーザでログオンします。

C:\Windows\System32>net user eido eido /add ←ユーザ/パスワード eidoを作成 コマンドは正常に終了しました。 C:\Windows\System32>net localgroup administrators eido /add ←ユーザeidoに管理者権限付与 コマンドは正常に終了しました。

3-7.Windowsにログオン

上記で変更したパスワード、又は作成したユーザでWindowsにログオンします。

実験は以上です。

4.まとめ

Windowsログオン認証を突破することができました。

また、Sticky Keys機能を元に戻す場合はブートメディアから同じ手順でコマンドプロンプトを起動し、バックアップしたファイルから上書きすれば戻ります。

参考サイト、文献

ハッキング ラボのつくりかた 仮想環境におけるハッカー体験学習

価格:6,335円

(2021/12/16 01:03時点)